¡Cuidado con los titulares de criptografía! El nuevo malware desagüe ETH, SOL, billeteras XRP

Las operaciones de malware dirigidas a los titulares de las criptomonedas de Ethereum, XRP y Solana han sido expuestas por investigadores de ciberseguridad. La amenaza ataca a los propietarios de billeteras atómicas y exodus mediante el uso de paquetes de software comprometidos instalados por los desarrolladores que desconocen el malware contenido en el código.

El malware, tras la ejecución, puede enviar la criptomoneda a las direcciones de Thief-Held sin indicios del propietario de la billetera.

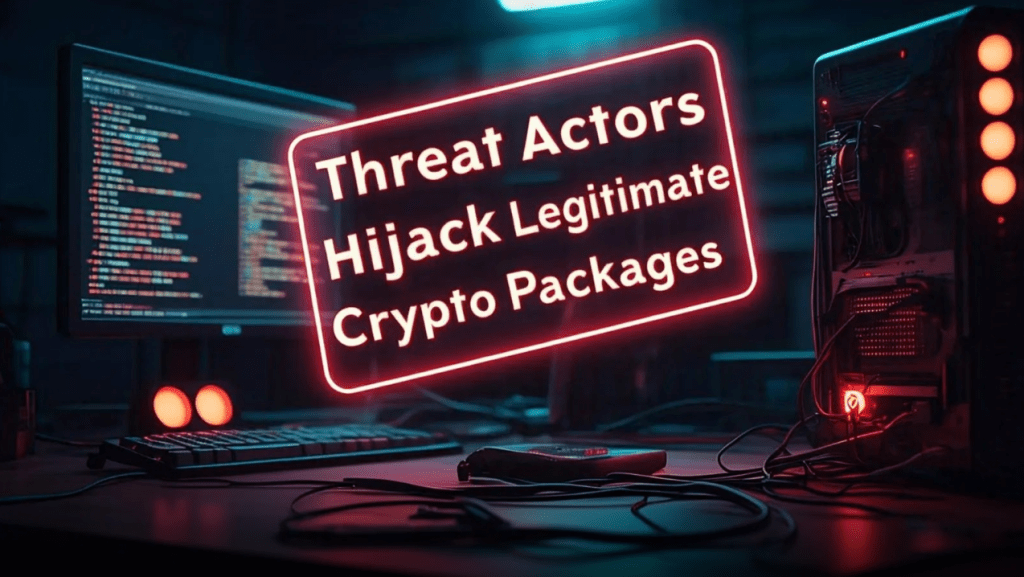

Cómo funciona el ataque

Los investigadores dicen que el ataque comienza cuando los desarrolladores incluyen sin saberlo paquetes de paquetes de paquetes de nodo pirateados (NPM) en sus proyectos. Uno de esos paquetes llamado “PDF-to-office” parece genuino en la superficie, pero oculta el código malicioso dentro.

El paquete busca en las computadoras las billeteras de cifrado instaladas y luego inyecta un código que intercepta las transacciones. Esto permite a los delincuentes robar dinero sin la conciencia o permiso del usuario.

Múltiples criptomonedas en riesgo

Los investigadores de seguridad han concluido que el malware puede desviar las transacciones en múltiples criptomonedas principales del mundo. Incluyen Ethereum, USDT, XRP y Solana. El ataque es lo que los investigadores identifican como “una escalada en la orientación continua de los usuarios de criptomonedas a través de ataques de la cadena de suministro de software”.

Los detalles técnicos revelan métodos sofisticados

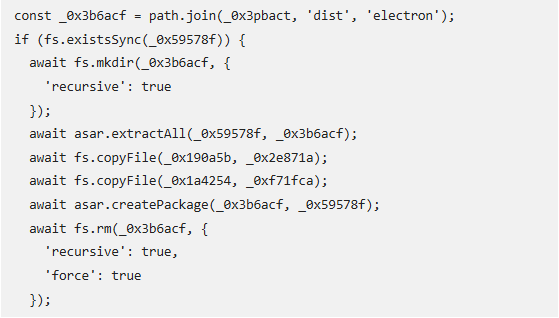

ReversingLabs descubrió la campaña escaneando para paquetes sospechosos de NPM. Su análisis reveló varias señales de advertencia, como asociaciones de URL sospechosas y estructuras de código que coinciden con amenazas bien conocidas.

El ataque emplea técnicas sofisticadas para la evasión de herramientas de seguridad y es de naturaleza de varios etapas. La infección comienza cuando el paquete de malware ejecuta su código dirigido al software de billetera en la máquina del destino. Busca específicamente archivos de aplicación en algunas de las rutas predeterminadas antes de inyectar su código malicioso.

No hay señales de advertencia de usuario visual

Según los informes, el efecto de este malware puede ser catastrófico ya que las transacciones parecen absolutamente normales en la interfaz de la billetera. El código sustituye las direcciones de destinatario válidas con direcciones controladas por atacantes a través de la codificación Base64.

Por ejemplo, cuando un usuario intenta enviar ETH, el malware sustituye la dirección del destinatario con la dirección del atacante, que se oculta en forma codificada. Los usuarios no tienen idea visual de que algo está mal hasta que revisan el registro de blockchain después y descubren que su dinero fue a una dirección inesperada.

La amenaza de seguridad indica un mayor daño a los propietarios de criptomonedas que podrían no saber que sus transacciones se ven comprometidas hasta que faltan fondos. El modus operandi del ataque es evidencia de cómo los piratas informáticos siguen inventando nuevos métodos para robar activos digitales.

Los usuarios de criptomonedas deben ser extremadamente cautelosos al verificar todas las direcciones de transacción. También se aconseja a los desarrolladores que verifiquen la seguridad de cualquier paquete que instalen en proyectos relacionados con las criptomonedas.

Imagen destacada de Enterprise Networking Planet, Gráfico de TradingView